intel回应存在内核漏洞 微软苹果谷歌分别发布补丁 官方否认降速

时间:2018-01-04 来源:互联网 浏览量:

近段时间,由于“降频门”事件,让苹果几乎成为了众矢之的。而近日,科技刊物《The Register》发表文章称,英特尔微处理器中的漏洞需要升级计算机操作系统,而且漏洞修复最高会让芯片运行速度降低30%。此消息一出也把英特推上了风口浪尖。而且,这次由Intel服务器CPU产品诱发的安全事故的规模貌似正在扩大,确认波及到的还有ARM和AMD,也就是说,近二十年来生产的几乎一切手机、电脑、云计算产品都在风险之列,而苹果和谷歌则表示已经陆续推出了补丁,用以防范黑客利用该漏洞对硬件设备造成攻击或用户数据的泄露。

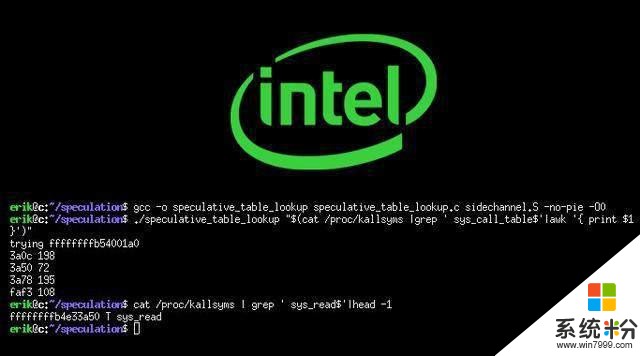

据悉,所谓事情的起源Intel的CPU架构(近十年的产品都涉及)被发现核心内存泄漏,有可能让恶意脚本直接读取核心内存,拿走敏感信息。同时,外部研究者称,Intel无法通过BIOS更新修复,Linux内核甚至Windows NT都要跟着填坑才行。对此,在周三英特尔公司已经承认了芯片中的设计漏洞可能被黑客利用盗取数据,同时宣称公司正在寻找一种不会明显降低计算机速度的解决方案。但是,其也矢口否认,漏洞补丁会让使用英特尔芯片的计算机陷入卡顿状态。英特尔公司称:“最近的报告称这些卡顿完全是由于英特尔产品的漏洞或者缺陷导致的,这是不正确的。根据数据分析,来自不同供应商而且使用了不同处理器和操作系统的多种计算机设备都存在这一问题。英特尔已经开始提供软件和硬件升级来缓解这一问题。”

好在,目前,英特尔这一漏洞获得了一个“保护期”,即漏洞信息尚未在网络上被公开,英特尔、微软、苹果等公司正在加班加点研究解决办法。这一漏洞存在于英特尔公司在过去十年生产的x86处理器中,受影响的个人电脑中,也包括了采用macOS操作系统的苹果电脑。略微糟糕的是,英特尔公司本身无法采用固件升级的方式解决这一漏洞,导致微软、苹果等操作系统开发商各自寻求修补方法。从理论上,消费者也能够更换一枚不包括这一漏洞的英特尔CPU,不过除了少数科技发烧友之外,普通个人电脑用户很难实施更换处理器的解决办法。

据悉,目前被曝出的两个漏洞中,一个漏洞只存在于英特尔芯片中,但另一个漏洞影响到了包括笔记本电脑、台式机、智能手机、平板电脑和互联网服务器在内的所有硬件设备。英特尔和ARM坚持认为,该问题不属于设计缺陷,但仍要求用户下载补丁,对操作系统进行更新来修复它。 现在,安全人员将两个新的漏洞命名为Meltdown(熔断)和Spectre(幽灵),其中Meltdown允许低权限、用户级别的应用程序“越界”访问系统级的内存,从而造成数据泄露。而Spectre则可以骗过安全检查程序,使得应用程序访问内存的任意位置。

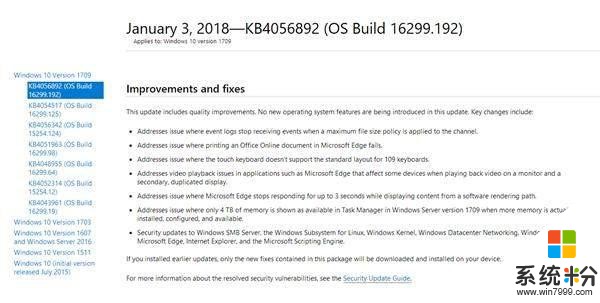

据发现“熔断”漏洞的格拉茨工业大学丹尼尔-格鲁斯(Daniel Gruss)表示,“‘熔断’可能是迄今为止发现的最糟糕的处理器漏洞之一。”他表示,“熔断”在短期内是非常严重的问题,但通过软件补丁能够修复这一问题。据悉,目前,Meltdown已经被Linux、macOS修复,谷歌也号称修复(应该是安卓),微软也在对修正该问题的Windows更新包进行测试,预计将在下周二发布的补丁中对Windows系统作出必要调整。这些调整已经在去年11月和12月推送给了Windows Insider内部测试者。

微软给出的解释是:

1、Windows Insider用户在过去两个月也就是去年就已经修复了。

2、日前,微软面向Windows 10正式版用户发布了紧急安全更新KB4056892,升级后系统版本号迭代到 Build 16299.192。不过,Spectre由于复杂度更高、极为顽固,暂时还无解,修复正在进行中。

按照开发人员 Alex Ionescu 的说法,苹果在12月6日发布的 macOS 10.13.2 中对大部分的内核安全漏洞进行了修复,在他的测试中,与运行 macOS High Sierra 10.13.1 的机型相比,运行 10.13.2 时系统性能没有明显下降,并且苹果还将在 10.13.3 版本中提供更多补丁软件。

谷歌则在官方博客中表示,英特尔和其他公司员工计划在1月9日正式对外公布这一问题。谷歌称,该公司在2017年6月1日向受影响的公司告知了“幽灵”漏洞,并在2017年7月28日又向他们告知了“熔断”漏洞。英特尔 CEO 已经证实,该问题最先是被 Google 的 Project Zero 团队发现的。

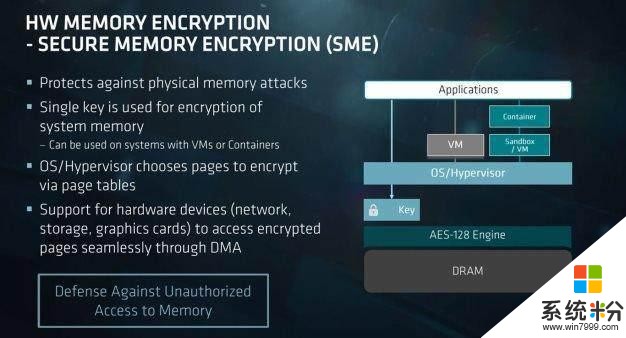

AMD安全内存加密技术应用在EPYC服务器CPU中

Intel首席执行官Brian Krazanich在与媒体的谈话中提及到这一事件,他说据Intel所知,目前还没有人利用这个漏洞进行攻击。另外,在外媒的报道中,Intel还表示,不单只有自己的处理器有问题,包括AMD和ARM的处理器也有类似缺陷,但是,AMD马上针对这个问题做了回应,称由于AMD的处理器架构设计和Intel不同,可认为他们的产品安全风险接近零。并且,《The Register》更早的报告中称,AMD芯片并未受到影响,这一报告似乎也给AMD公司带来了股价上升。

ARM公司发言人Phil Hughes确认了ARM正与AMD和英特尔合作修复研究人员发现的安全漏洞,但是也声称这不是一种结构性漏洞,而且补丁已经分享给公司的合作伙伴,其中就包含大多数手机制造商。只有特定的恶意代码已经在设备上运行时,这种方法才会有效。最糟糕的情况是可能会有一小部分数据被黑客访问。

而对于媒体报道中提到的,“在打上补丁之后,旧款处理器的性能有可能会受到影响”的说法,英特尔CEO则表示:“对性能的影响,取决于工作负载的多少。普通用户感受不到太明显的差别,未来的更新还会改善这一点”。

相关资讯

最新热门游戏

微软资讯推荐

- 1 微软重新定义的学生本值得买吗?文化的差异是个问题

- 2 微软首席执行官:隐私是一项需要被保护的人权

- 3 华为余承东:Win10系统已经OK了,现在可以继续欢呼

- 4Windows 10最新预览版“任务管理器”增加GPU性能追踪

- 5免费升级win10倒计时还有4天,现在不升级将来要多花800块

- 6微软又开始抛弃用户: 仅11款WP手机支持创意者更新(开放和封闭, 微软对于这个问题有自己的理解)

- 7Wintel联盟要掰? 微软展示首款Win 10-ARM笔记本

- 8电脑要卖不出去?戴尔、微软、惠普都急了

- 9微软将在10月份停止对Win10 1511的支持

- 10最强游戏机来了! 微软Xbox One X国行过审 期待不?