还没补上的微软漏洞防不胜防?360安全卫士告诉你解决办法

时间:2018-08-30 来源:互联网 浏览量:

北京时间8月27日,国外安全研究人员SandboxEscaper在twitter上公开其发现的一个Windows10本地提权漏洞,并将漏洞PoC(概念验证)发布在其github上。

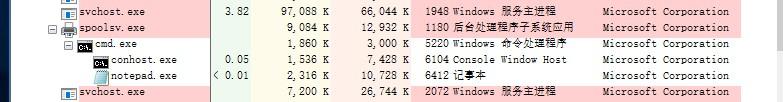

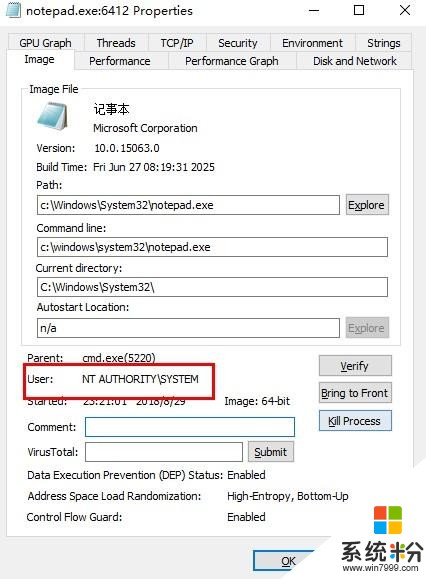

漏洞位于Task Scheduler服务的ALPC接口导出函数SchRpcSetSecurity中,由于该函数未验证调用者权限并且能够修改Job文件的DACL,通过硬链接Job文件与任意目标就能够调修改任意目标的DACL,从而使任何用户获取系统SYSTEM权限。攻击者入侵计算机后利用该漏洞能够执行低权限用户无法执行的恶意操作,提升攻击的危害程度。下图是PoC执行结果,此时进程notepad.exe已经被提升为SYSTEM权限。

由于微软尚未发布针对此漏洞的补丁,漏洞可能会被攻击者利用。不过使用360安全卫士的用户无需担心,360安全卫士无需升级就能拦截此类攻击。

我要分享:

相关资讯

热门手机应用

最新热门游戏

微软资讯推荐

- 1 微软重新定义的学生本值得买吗?文化的差异是个问题

- 2 微软首席执行官:隐私是一项需要被保护的人权

- 3 华为余承东:Win10系统已经OK了,现在可以继续欢呼

- 4Windows 10最新预览版“任务管理器”增加GPU性能追踪

- 5免费升级win10倒计时还有4天,现在不升级将来要多花800块

- 6微软又开始抛弃用户: 仅11款WP手机支持创意者更新(开放和封闭, 微软对于这个问题有自己的理解)

- 7Wintel联盟要掰? 微软展示首款Win 10-ARM笔记本

- 8电脑要卖不出去?戴尔、微软、惠普都急了

- 9微软将在10月份停止对Win10 1511的支持

- 10最强游戏机来了! 微软Xbox One X国行过审 期待不?