微软发现新型Nodersok恶意软件已经感染了数千台个人电脑

时间:2019-09-28 来源:互联网 浏览量:

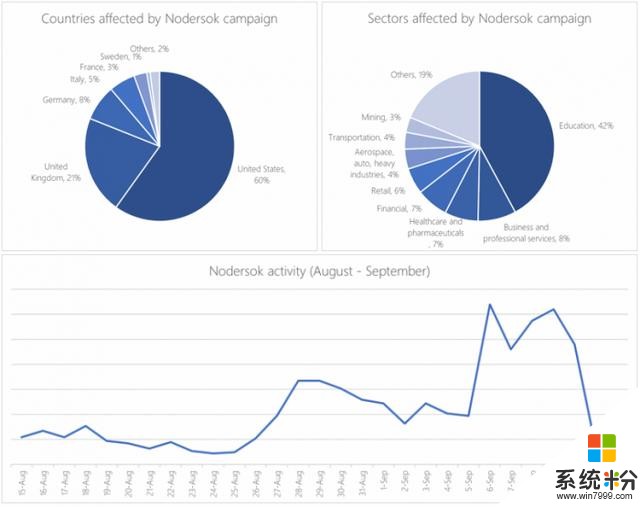

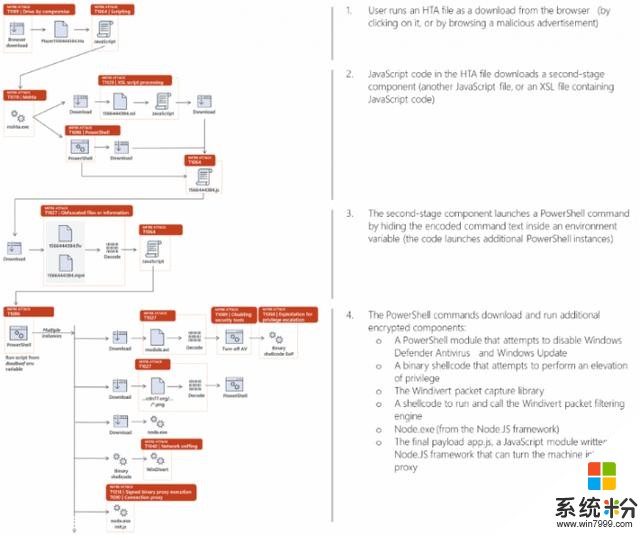

微软发现全球数千台Windows电脑感染了一种新的恶意软件,该恶意软件下载并安装了node.js框架的副本,以将受感染的系统转换为代理,执行点击欺诈。该恶意软件被称为Nodersok或者Divergent,最初是在今年夏季发现的,通过恶意广告在用户电脑上强行下载HTA文件进行传播。

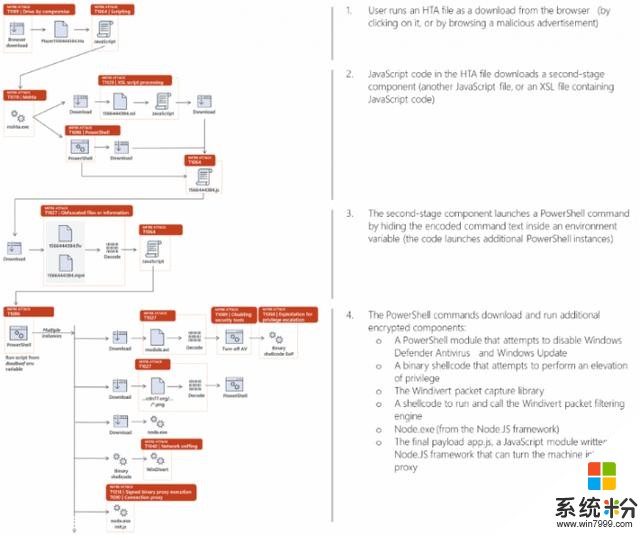

找到并运行这些HTA文件的用户,开始了一个涉及Excel,JavaScript和PowerShell脚本的多阶段感染过程,该过程最终下载并安装了Nodersok恶意软件。恶意软件本身具有多个组件,每个组件都有其自己的角色。有一个PowerShell模块试图禁用WindowsDefender和Windows Update,还有一个组件将恶意软件权限提升到系统级别。

根据Microsoft和CISCO的报告,该恶意软件使用其中包含的2个合法应用在受感染的主机上启动SOCKS代理。但是,这里的报告分歧很大,微软声称,该恶意软件将受感染的主机转变为代理,以转发恶意流量。而思科则表示,这些代理用于执行点击欺诈。

为了防止感染,最好的建议是用户不要运行在电脑上找到的任何HTA文件,尤其是在不知道文件确切来源情况下。根据微软遥测技术,Nodersok过去几周已经成功感染了数千台电脑。Nodersok的棘手部分是使用了合法应用程序和内存有效负载,对于经典的基于签名的防病毒程序来说,它们非常难以检测Nodersok感染。

我要分享:

相关资讯

热门手机应用

最新热门游戏

微软资讯推荐

- 1 Windows10将按月收费?网友:按分钟计费更不是好

- 2 霍金警告:人工智能背叛人类!微软谷歌行业大佬紧急出手!

- 3 Win10企业版创意者更新ISO增强安全功能

- 4新的 Windows 和新的 Surface,微软要用这两款神器再战 Google 和苹果

- 5微软Chromium版Edge浏览器高对比度模式曝光

- 6微软为企业版用户开出绿色通道:Win7退役后仍可免费获得一年更新

- 7Defender干扰第三方杀软?微软称绝不会

- 8微软侧目!最爱Windows 10还是企业用户

- 9Intel反对没用! 骁龙835 Win10电脑年底爆发: 运行exe

- 10Win10 RS3首个重大功能曝光: My People回归!