这真不是微软的错!比特币勒索病毒谁要背锅?

时间:2017-05-15 来源:互联网 浏览量:

1Wannacry病毒感染机制/来龙去脉回顶部

近日,比特币勒索病毒Wannacry迎来爆发,全球各处人心惶惶。这个病毒的威力就在于,一旦中招,数据基本上不可能恢复。看看多少计算机学院的毕业生这个月底要交的论文毁于一旦,无论是高材生还是教授都束手无策,Wannacry病毒的威力就可见一斑。被感染后数据难以找回,这实在令人愤慨!那么Wannacry病毒的出现和流行到底是谁的错?Wannacry病毒只感染Windows系统,微软这次有没有责任?今天就来谈谈这个话题吧。

Wannacry病毒迎来大爆发

Wannacry病毒的感染机制

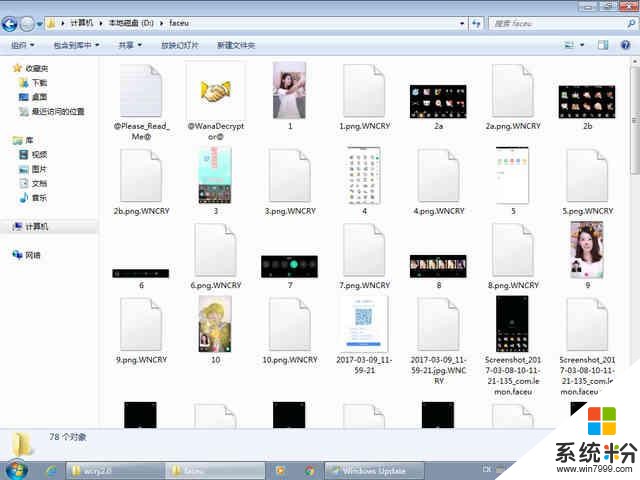

我们首先来了解一下Wannacry病毒本身。Wannacry利用的是Windows系统的SMB漏洞(MS17-010)来进行传播的,SMB协议往往用于Win系统的远程桌面功能,使用的是445端口。当Wannacry病毒扫描到445端口开启后,就会迅速感染存在漏洞的Win PC,接着用AES算法加密计算机中的文件,勒索用户支付比特币,才能解密并恢复数据。

Wannacry会加密用户文件,加密完成后,原文件会被删除

由于Wannacry病毒利用漏洞感染,所以SMB连接所需要的帐号、密码等认证一并被绕过。也就是说,这是一个可以让你躺着中枪的病毒,就算你没有下载运行可疑文件,也有感染的可能性。而又由于利用的是AES加密,所以被加密后的文件无法被暴力破解,得不到解密的密钥,数据基本就没救了(可以用恢复数据的方法拯救,但不一定成功,特别是SSD难以成功)。

Wannacry病毒的来龙去脉

Wannacry病毒流行的关键,在于SMB漏洞的利用。而这个漏洞是如何被发现的呢?为什么会造成这么大的影响?微软对这个漏洞应该负有怎样的责任?我们接着说。

事情需要从一次美国国家安全局(NSA)被入侵的黑客事件说起。去年8月份,一个名为“Shadow Brokers”的黑客组织入侵了NSA,从中窃取了大量机密文件,其中包括了一大票未公开过的黑客工具。这些黑客工具是NSA用来暗地入侵系统使用的,所使用的自然是私下发现、未曾通告厂商知悉的高危漏洞。Shadow Brokers盗取了NSA的黑客工具后,把其中的一部分公开到了网络,把另一部分留着拍卖。

Wannacry病毒所使用的漏洞来自于美国国家安全局

但是,Shadow Brokers并没有把这些黑客工具卖到理想的价格,在今年的4月份,Shadow Brokers先后两次把剩下的部分黑客工具再次进行了公开。在Shadow Brokers数批公开的黑客工具中,就包括利用445端口、进行SMB漏洞入侵的“永恒之蓝”(ETERNALBLUE)工具。这次爆发的比特币勒索病毒Wannacry,显然是和永恒之蓝一脉相承的。

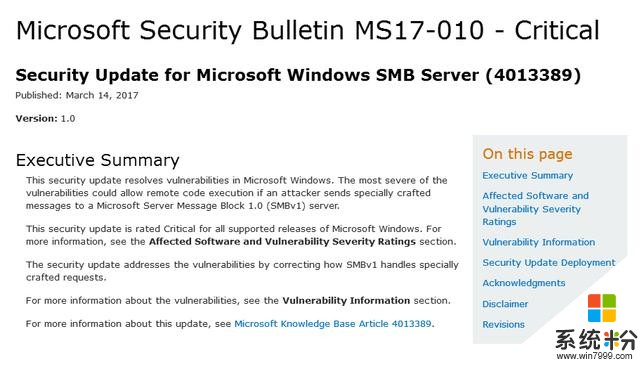

针对Shadow Brokers在网上公开的黑客工具,微软其实已经早已有了应对。在今年三月份,微软就已经发布了针对漏洞的修复补丁。如果你用的是Windows 7以上版本的操作系统,一直利用自动更新保持系统处于最新状态,是不会受到这次Wannacry病毒爆发影响的。如果你是Xp用户,那就比较遗憾了,微软已经停止了对2014年4月8日对Windows Xp停止支持,因此Windows Xp的漏洞没有通过自动更新得到修补。但是,在Wannacry爆发后,微软也迅速发布了针对Xp系统的安全补丁——对于一款十多年前、早已经过了支持周期的系统发布补丁,微软可以说已经负起了额外的责任。

2Wannacry病毒爆发是谁之过?回顶部

Wannacry病毒爆发是谁之过?

显然,这次Windows系统的漏洞被病毒所利用,导致Wannacry病毒大爆发,过错并不在于微软。首先这是NSA暗中发现的漏洞,没有通知过微软;然后NSA被黑客入侵,这些漏洞被黑客公诸于世。接着,微软就对这些漏洞进行了修复并发布了补丁。5月份爆发的病毒,微软在3月份就已经修复漏洞,而且病毒爆发后,微软还破例为XP制作了安全补丁。人们当然可以责怪Windows出现了漏洞,但是操作系统不可能没有漏洞,关键在于开发商如何对待漏洞。可以说,针对这个漏洞,微软已经做到了应该做的一切,如果你正常使用微软的更新维护服务,并不会中毒。

微软在今年3月就已经发布了关于该漏洞的安全公告和补丁

既然微软没有过错,那么Wannacry病毒爆发的责任在谁?笔者认为锅应该由下文的人来背。

第一,当然是制造病毒的黑客,这是显而易见的,不用多说。

第二,在于美国国家安全局NSA。NSA私下使用这个漏洞,就算这漏洞没有被公诸于世,也依然是严重的安全威胁。

第三,在于从NSA窃取漏洞的Shadow Brokers黑客组织。Shadow Brokers并非是什么正义组织,该组织从NSA窃取了黑客工具后,在网上公开叫卖,预期价格是100万比特币(价值数亿美元)。但这些黑客工具并没有卖出预期价格,Shadow Brokers接着将其公开,酿造出了极其严重的安全事件。这次的Wannacry病毒勒索的也是比特币,病毒是否Shadow Brokers制作?这也很令人怀疑。

勒索的是比特币,比特币基于P2P网络,难以监管,犯罪分子喜欢使用

第四,在于网络安全管理人员的疏忽。微软早早已经发布了安全警告以及安全补丁,但是并没有引起所有人的重视。Wannacry在国内主要感染的是教育网等内网,由于共享文件、使用网络打印机等需求,教育网大量电脑都开启了445端口,这给了Wannacry病毒可乘之机。如果是一名合格的网络安全管理人员,在NSA私有漏洞泄漏的时候,就应该开始采取防范措施——至少,在微软发布安全公告的时候,就需要采取安全措施。然而,结果令人遗憾。

例如,清华大学在4月15日就已经发布了漏洞的安全公告

第五,在于安全软件。加密式的勒索病毒并非首次出现,但仍有很多安全软件对加密行为视而不见。有卡饭网友进行了测试,比特梵德、卡巴斯基、F-Secure、大蜘蛛、Cybereason等杀软就算未更新病毒库,也可以成功拦截Wannacry病毒,其他大部分安全软件则未能防御(网友测试,仅供参考,可以点此查看)。当然安全软件本来就并非万能,对于安全软件的责任,只能说“杀软尽力了,中毒不怪它;你说它不行,你行你上啊”。

最后,在于中毒者自己。没错,你有一万个理由使用老版系统,使用盗版系统,关闭安全更新。只是不知道这次Wannacry病毒爆发,能否让你回心转意?眼泪和咒骂换不回只差临门一脚的毕业论文,换不回记录着珍贵回忆的照片,换不回数百小时的游戏存档,换不回硬盘里那些温柔的大姐姐。

总结

很多朋友都缺乏安全意识,在国内,还有无数人使用着老旧不堪的、从未更新过的Win系统,以为安装了安全软件就万事大吉。实际上,系统安全补丁的作用要远远远远远远大于安全软件,不要以为你是普通用户,数据没什么价值,黑客就对你没兴趣,所以补丁没必要——黑客放AOE大招的时候,谁管你是普通用户还是特殊用户?更何况,相比大搞破坏,黑客更喜欢偷偷摸摸撸你的数据,中了毒而不自知的情况,不要太多。

随着安全软件更新病毒库,以及各种打补丁工具的出现,可以预见Wannacry病毒的风波将会慢慢平息。但是,Wannacry病毒所消灭的数据,足以令人刻骨铭心。希望这次比特币勒索病毒Wannacry的出现,能够为人们敲醒警钟,更加重视系统安全更新。