勒索软件不能避免:微软叫板美国安局NSA,反对囤积漏洞

时间:2017-05-16 来源:互联网 浏览量:

E安全5月16日讯 “WannaCrypt”勒索软件攻击爆发后的第二个上班日,肯定还有大量电脑沦陷。就在该勒索攻击持续发酵之时,微软向世界各国政府发出言辞强烈的警告,呼吁其停止囤积漏洞。

黑客正是利用美国国安局(NSA)囤积的Windows严重漏洞引发了这起全球性的病毒危机。虽然微软打了补丁,但补丁并不完美,推出补丁需要时间。

微软有些“郁闷”。该公司在发文中提到了“数字日-内瓦公约”,以及长期以来呼吁政府向厂商披露漏洞,而不是私自囤积的要求。

微软总裁兼首席法务官布拉德·史密斯指出,国家活动与犯罪活动之间存在令人堪忧的联系,政府需考虑囤积这些漏洞以利用这些漏洞给民众带来的伤害。微软建议通过“数字日内瓦公约”要求政府向厂商报告漏洞,而不是自行囤积、售卖或利用。

影响深远

目前,“WannaCrypt”仍是一个谜团,尤其是 “Kill Switch”的存在。“Kill Switch”可通过注册域名阻止该勒索病毒扩散,WannaCrypt会检查是否存在域名:

iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com,一旦发现,立即停止执行。

卡巴斯基的专家科斯廷·拉尤认为,该恶意软件所有版本均包含“Kill Switch”:

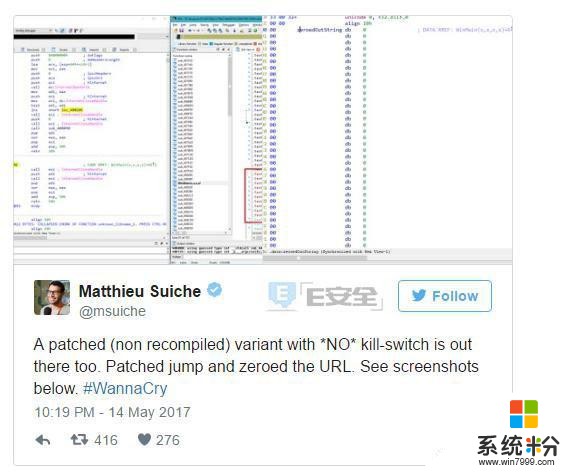

网络安全专家Matthieu Suiche不同意拉尤的看法:

Suiche称,卡巴斯基在Virus Total上上传了不含有“Kill Switch”的版本,但不完整。

虽然,这种构建只在这款勒索软件存档被破坏时才起部分作用,但扩散仍奏效。

Suiche还发现并注册了一个新的“Kill Switch”域名。

大洋洲受波及

如果澳大利亚总理马尔科姆·特恩布尔的网络安全顾问阿拉斯泰尔·麦克吉本和网络安全部长助理丹·圣特安的数据准确无误,周末就有一些企业被感染,而当人们陆续登录并打开电子邮件时,感染面会继续扩大。

准确与否就取决于查看的是哪款恶意软件地图。MalwareBytes的实时地图显示澳大利亚有几起感染,而MalwareTech只显示阿德莱德有一处感染。

截止5月14日下午,新西兰已出现一起感染,从当时来看,这款勒索软件仍具有“Kill Switch”。

英国国家医疗服务体系(NHS)恢复缓慢

据外媒昨日报道,WannaCrypt的首批受害者之一:英国NHS,正在慢慢恢复正常运作。

苏格兰政府表示,攻击已被隔离,大多数服务将于周一恢复正常。

NHS认为,遭受此次勒索软件攻击的47家NHS机构中,大多数服务将于周一正常运行,然而据当地媒体报道,7家医疗机构能力受限,或取消了门诊预约、诊断测试、常规程序和突发事件的等待时间。

如果没法修复,那就“哭吧”

周末,有关病毒的感染引发争论,大多数所谓的“信息安全Twitter”责备受害者未及时给系统打补丁,NHS也被指责仍在大范围使用Windows XP系统。

事实上,NHS的系统管理员在这件事情上别无选择,NHS医疗机构2014年曾被警告需签署高级服务协议》才能继续接收补丁,然而也有多家机构未能签署协议。

一些安全人员表达了他们对现实的看法。

Duo Security的温迪·纳瑟在Twitter中表示,希望有人解释为啥组织机构不能“打补丁”。

微软的杰西卡·派恩回复称,对厂商锁定过时软件的行业而言,“打补丁”不管用,许多地方被迫使用XP/l老旧的Flash等。

从这一点看,或许中国也可能存在相同的问题,值得警惕!

先前,E安全目前已经将部分Windows版本的独立安全更新包找到了对应的下载地址。请各位读者直接按照您自己的实际Windows版本下载对应的安全更新包安装,如果版本不对应的话安装会系统提示不适用之类。“永恒之蓝”漏洞所有Windows版本独立安全更新包下载

点击查看:“永恒之蓝”漏洞所有Windows版本独立安全更新包下载

E安全注:本文系E安全独家编译报道,转载请联系授权,并保留出处与链接,不得删减内容。

@E安全,最专业的前沿网络安全媒体和产业服务平台,每日提供优质全球网络安全资讯与深度思考。